15. Signal + Draht Kongress Migration, Innovation und Cyber-Security in der Leit- und Sicherungstechnik

Text: Rainer Knewitz,

Gestaltung: Tim Meinken

Fotos: Thomas Pieruschek

Die Digitalisierung schreitet bei den Bahnen voran und ist Hoffnungsträger für eine attraktive Zukunft. Gleichzeitig scheinen aber die bestehenden Alttechniken und die Cyber-Security als gegensätzliche Pole den technischen Fortschritt zu bremsen. Hinzu kommt, dass die neue Rolle des Prüfsachverständigen und das IT-Sicherheitsgesetz auch neue Rahmenbedingungen für Betreiber und Industrie schaffen.

15 Vorträge präsentierten beim 15. Internationalen SIGNAL+DRAHT-Kongress in Fulda unter dem Titel „Die moderne Leit- und Sicherungstechnik im Spannungsfeld von Migration, Innovation und Cyber-Security“ Strategien, Konzepte und Lösungsansätze zur Beherrschung der Herausforderungen unter den gegebenen Rahmenbedingungen. Zu diesem Kongress waren knapp 300 Teilnehmer aus der internationalen Bahnwelt angereist. Die Themenschwerpunkte der Veranstaltung waren „Migration und Innovation“ sowie „Cyber-Secutity“. Darüber hinaus gab es drei Vorträge zu interessanten Spezialthemen.

Inhalt

- Herausforderungen bei Nahverkehrsbahnen

- Herausforderungen bei den SBB

- Herausforderungen bei den ÖBB

- Die strategischen Konzepte für die Informationstechnik der DB Netz AG

- Herausforderungen bei Ausbildung und Personal

- Migration am Beispiel ESTW

- Field Programmable Gate Array

- Das neue IT-Sicherheitsgesetz – Herausforderungen an Transportunternehmen

- Die Bedeutung des IT-Sicherheitsgesetzes für Kritische Infrastrukturen am Beispiel der Bahnindustrie

- Zur Rolle der IT-Security im Bahnbetrieb

- IT-Security: Gefahrenlage in der Praxis

- Podiumsdiskussion

- Safety meets Security – Strategien der Nachweisführung

- Neue Gesetzeslage schafft die Rolle der Prüfsachverständigen im Eisenbahnwesen

- Distributed Power Provision – Flexible Stromversorgung als Baustein der dezentralen Stellwerksarchitektur

- Faseroptische Sensorsysteme im Bahnumfeld – Chancen und Herausforderungen

Herausforderungen bei Nahverkehrsbahnen

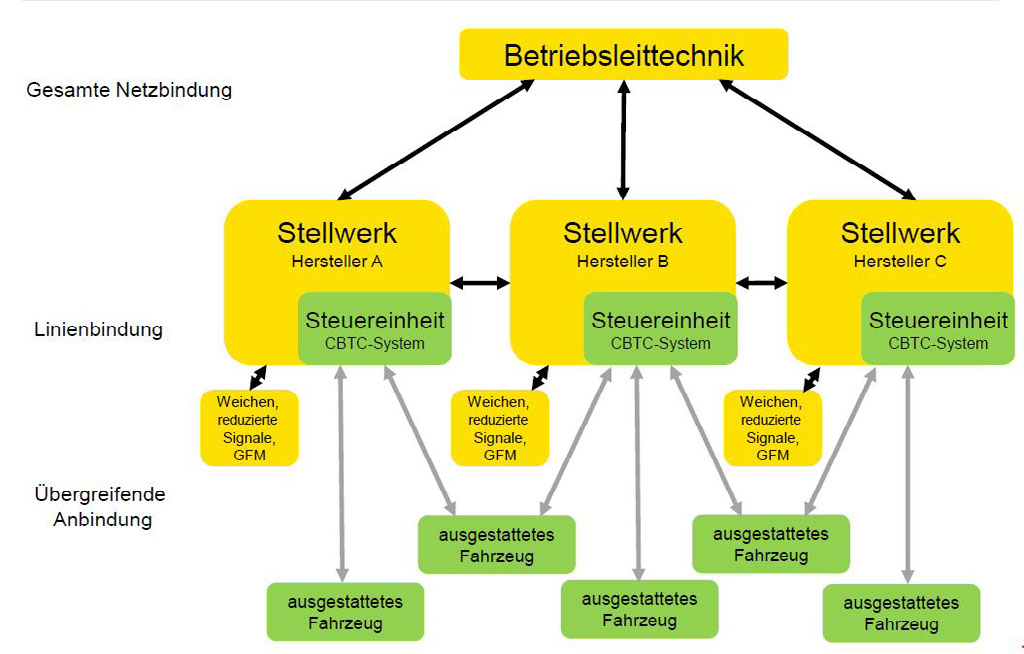

Dipl.-Ing. Ramón Uhrhan, Berliner Verkehrsbetriebe, berichtete von der Entscheidung seines Unternehmens zur Einführung eines funkbasierten Zugsicherungssystems (Communication based Train Control CBTC) im Rahmen der Erweiterung und Erneuerung der U-Bahnlinie 5 in Berlin.

Die Berliner U-Bahn hat mit einer Linienlänge von 146 km das fünftgrößte U-Bahnnetz in Europa und zählt im Jahr über 500 Mio. Fahrgastfahrten. 35 Stellwerke (31 Relaisstellwerke und vier elektronische Stellwerke) sichern die gegenwärtige Verkehrsleistung. Die Zugfolge wird durch das Fahren im festen Raumabstand mit ortsfesten Signalen realisiert. Die derzeit zwischen Alexanderplatz und Hönow verkehrende Linie U 5 wird durch die für das Jahr 2020 vorgesehene Anbindung bis zum Hauptbahnhof erweitert. In den darauf folgenden fünf Jahren soll die bestehende Strecke erneuert werden. Dabei ist gemäß dem Verkehrsvertrag der aktuelle Stand der Technik einzuhalten. Langfristig wird auf der U5 mit einem starken Anstieg bei der Verkehrsnachfrage gerechnet.

Seit 2013 beschäftigt sich das Sachgebiet Zugsicherung bei den Berliner Verkehrsbetrieben intensiv mit einer möglichen Modernisierung in der Zugsicherungstechnik. Unterstützt durch den Erfahrungsaustausch bei mehreren Workshops unterschiedlicher Herstellerfirmen wird derzeit ein Konzept für eine Neuorientierung der Zugsicherung erstellt. Es werden sämtliche Anwendungsbedingungen gefiltert, um auch einen streckenübergreifenden, ganzheitlichen Einsatz gewährleisten zu können. Dazu gehören u.a. der ober- und der unterirdische Betrieb, aber auch ein geeigneter Mischbetrieb unterschiedlich ausgerüsteter Fahrzeuge.

Derzeit ist ein Systemwechsel nur „unter dem rollenden Rad“ denkbar. Somit ist zumindest eine infrastrukturelle Doppelausrüstung nötig. Weitere Themen sind der Funkausbau und die Ausrüstung der Fahrzeuge bzw. die frühzeitige Vorbereitung des Einsatzes von CBTC bei Fahrzeugbestellungen. Man erhofft sich damit, besser auf Veränderungen eingehen zu können und den Wettbewerb zu fördern. Das Konzept sieht vor, die Betriebsleittechnik und die Stellwerkstechnik weitgehend zu belassen und nur die Zugsicherung durch Einführung des funkbasierten Zugsicherungssystems und Reduzierung der Signale zu erneuern. Um die Zukunft des modernen Zugsicherungssystems zu sichern, verfolgt man eine klare Trennung der Teilsysteme mit ,,betriebsinterner" Schnittstellenkenntnis.

Aus dem Einsatz von CBTC erhofft man sich neben der bidirektionalen Verbindungen zu den Zügen eine dynamische Fahrprofilanpassung und eine bedarfsorientierte Anpassung der Zugfolgedichte. Beides ist notwendig, um das erwartete Transportvolumen bewältigen zu können. Auf Nachfragen aus dem Auditorium erklärte Uhrhan, dass man die Verlagerung der Sicherungsintelligenz auf die Fahrzeuge zwar bedacht habe, diesen Ansatz aber nicht weiter verfolge. Ein Open-Souce-Ansatz stehe derzeit nicht im Fokus.

Herausforderungen bei den SBB

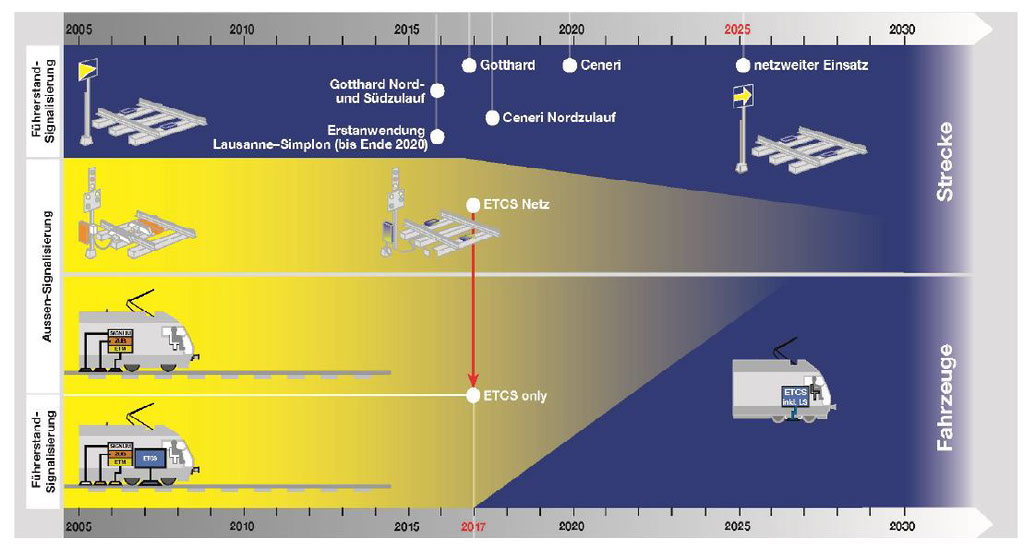

Dipl.-Ing. Martin Messerli (SBB AG) führte aus, dass die 518 Stellwerke der SBB mit über 70.000 Außenelementen einen wesentlichen Beitrag zu Sicherheit, Automatisierung und Zentralisierung leisten, aber auch für rund 75 % aller anlagenbedingten Störungen und für rund 10 % aller Verspätungsminuten verantwortlich sind. Die Automatisierung ist weit fortgeschritten. Über 90% der Elemente werden aus einer der vier Betriebszentralen gesteuert. Das Bundesamt für Verkehr hat ETCS als Zielsystem für das Schweizer Normalspurnetz festgelegt.

Zusätzlich zur Ausrüstung einzelner Linien mit ETCS Level 2 erfolgt die Umsetzung in zwei Phasen:

- Netzweite Ausstattung mit ETCS Level 1 LS bis Ende 2017 sowie

- netzweiter Einsatz von ETCS Level 2 ab 2025.

Die Herausforderungen

- Netznutzung: Das Bahnnetz der SBB wird immer stärker genutzt. Als Folge davon werden immer höhere Anforderungen bezüglich Robustheit und Leistungsfähigkeit an die Sicherungsanlagen gestellt und die Produktivität der Instandhaltung nimmt ab.

- Systemvielfalt: Heute werden 16 Stellwerkstypen eingesetzt und die Stellwerke sind durchschnittlich 26 Jahre alt. Die zunehmende Vernetzung führt zu einer höheren Störungsanfälligkeit und stellt hohe Anforderungen an die Mitarbeitenden. Ein effektiver Schutz des hochgradig vernetzten Gesamtsystems und eine Reduktion der Systemvielfalt sind unumgänglich.

- Systemkosten: Ab 2020 stehen der Ersatz älterer Relaisstellwerke gleichzeitig mit dem Ersatz der ersten Generation von elektronischen Stellwerken sowie die Erneuerung von acht großen Stellwerkanlagen an. Es ist ein erhöhter Mittelbedarf für Investitionen von +65 % prognostiziert. Darum müssen die Gesamtsystemkosten zu reduziert und das Preis-/Leistungsverhältnis verbessert werden.

- ETCS-Migration: Der Bau von ETCS Level 2 mit den vorhandenen Stellwerkgenerationen ist aufwendig, eine punktuelle Umsetzung von ETCS Level 2 wegen der kostenintensiven temporären Levelübergänge kaum zielführend. Mit einer optimierten ETCS-Stellwerkfunktionalität sind größere Beiträge zu Kapazität, Sicherheit und Senkung des Anlagenaufwandes möglich.

Die Vision: Vollständige Automatisierung durch schnelle ETCS-Migration. Es bestehen noch große ungenutzte Potenziale im Automatisierungsgrad, im Ausschluss des Faktors Mensch in der Produktion, in der Reduktion der Ersatzkosten für Stellwerke sowie bei der Erhöhung von Kapazität, Pünktlichkeit und Präzision. Mit dem Innovationsprojekt NextGen bereitet die SBB in Kooperation mit der DB und den ÖBB eine neue Stellwerkplattform als Grundlage für die Bewältigung der anstehenden Herausforderungen vor. Ziel ist die Entwicklung einer sehr schlanken, leistungsfähigen und reinen ETCS-Stellwerksinnenanlage. Die Einführung soll ohne Anpassung der Außenanlagen bis 2035 netzweit erfolgen.

Herausforderungen bei den ÖBB

Dr. Johann Pluy (ÖBB Infrastruktur AG) stellte die Vision „Wir wollen möglichst viele Menschen für die Bahn begeistern“ als Herausforderung an den Anfang seines Vortrags. Dazu wollen die ÖBB den Schatz „Daten“ für die Kunden verfügbar machen, d.h. die Kundeninformation durch Auswertung der im Betrieb anfallenden Daten zu verbessern und damit die Kundenzufriedenheit zu steigern. Man verfolge aber auch das Ziel „Mitarbeiter auf die Bahnsteige“ zur Verbesserung der Sicherheit und der Betreuung der Reisenden.

In der Leit- und Sicherungstechnik besteht auch bei den ÖBB das Problem, dass die Vielfalt, die Anzahl und die Komplexität der Anlagen zu groß sind. Das gilt auch für die Systemkosten, deren Verringerung dringend notwendig ist. Die wahre Herausforderung für das Management ist daher, den Überblick zu behalten, den Systemen der Leit- und Sicherungstechnik ihren Stellenwert zuzuerkennen und die Kosten zu senken. Dazu muss das Risiko der eingesetzten Technologie erkannt und bewertet werden und es sind Technologiestrategien sowie zwischen den Technologien abgestimmte Migrationspläne zu entwickeln. Nicht zuletzt muss ausreichend qualifiziertes Personal bereitgestellt werden.

Aufgrund der Erfahrungen beim Einsatz von ETCS in Österreich, der ständigen Weiterentwicklung der technischen Spezifikationen sowie der rechtlichen Rahmenbedingungen wurde ein Drei-Phasenplan zur Einführung von ETCS definiert:

■ Grundsatzstrategie:

- Positionspapier mit den Anforderungen und

- ETCS-Migrationsplan bis 2035.

■ Orientierung - Detaillierung der Fachstrategie:

- (abwärts-) kompatibles, interoperables ETCS,

- Umsetzung der indisponiblen ETCS-Projekte,

- überarbeiteter Migrationsplan bis 2035,

- Sicherstellung der Finanzierung und

- keine neuen österreich-spezifischen ETCS-Funktionen.

■ Umsetzungsphase:

- Einsatz von ETCS gemäß Migrationsplan.

Bei den fünf Betriebsführungszentralen sind Unterschiede in den Eigentumsverhältnissen , im System und in der Größe zu beobachten. Zielsetzung für die Zukunft ist, zu annähernd gleich große Betriebsführungszentralen in ÖBB-Eigentum zu kommen. Der Aufbau georedundanter Systeme und sicherer abgesetzter Arbeitsplätze erscheint ebenso möglich, wie die Integration der Nebenstrecken. Es gibt zwei besondere Innovationen, mit denen sich die ÖBB-Infrastruktur AG beschäftigt:

- INFRA Info-Hub: Durch Komplexitätsreduktion und Vereinheitlichung der Schnittstellen soll der Datenaustausch mit externen Systemen verbessert werden. Infrastruktur-Daten für die kommerzielle und nicht kommerzielle Weiterverwendung sollen zur Förderung neuer Informationsprodukte und -dienste über eine API-Schnittstelle diskriminierungsfrei und echtzeitnah bereitgestellt werden.

- Adaptive Zuglenkung: Bereitstellung von Echtzeit-Informationen zur Unterstützung eines stabilen, pünktlichen und energieeffizienten Betriebs auf dem gesamten Streckennetz der ÖBB.

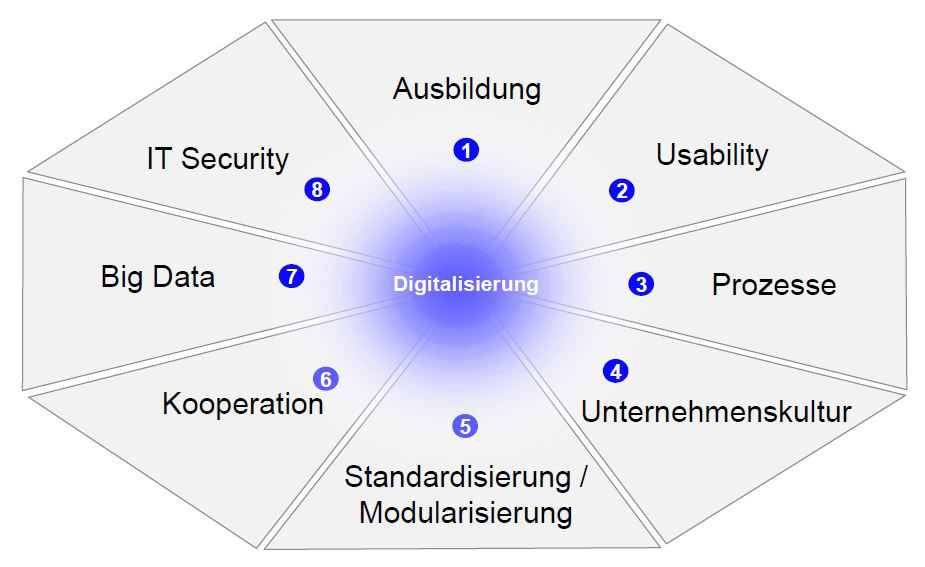

Die strategischen Konzepte für die Informationstechnik der DB Netz AG

Dr. Michael Leining (DB Netz AG) stellte zunächst fest, dass sich die DB Netz AG elementar von Unternehmen wie Google, Facebook usw. unterscheide, welche die Digitalisierung prägen. Die Trends dieser Digitalisierung sind nur sehr begrenzt für die Bahn oder die Signaltechnik relevant, doch wohin führt der Weg? Joseph Schumpeter beschrieb bereits 1942 den Prozess einer industriellen Mutation, der unaufhörlich die Wirtschaftsstruktur von innen heraus revolutioniert, die alte Struktur zerstört und eine neue schafft. Die vierte industrielle Revolution wird diesen Prozess fortsetzen. Dazu einige Thesen zur Signaltechnik:

- Digitalisierung ist nicht die Übersetzung der analogen Welt in Bits und Bytes.

- Big Data ist keine Bückware, sondern ein unternehmenskritisches Asset.

- Automatisierung ist nur eine Teilmenge digitaler Intelligenz.

- Digitalisierung muss ein Wachstumstreiber sein, sonst brauchen wir sie nicht.

- Digitalisierung muss im Systemgedanken gedacht werden, nicht nur von der Signaltechnik her.

- Der Grundgedanke von Industrie 4.0 gilt auch für die Signaltechnik

- Wir brauchen keine Angst vor Schumpeter zu haben, wenn wir uns jetzt der Herausforderung stellen.

Die Digitalisierung beschränkt sich nicht nur auf technische Aspekte. Das ganze Unternehmen ist davon betroffen. Die einzelnen Aspekte stehen aber nicht isoliert, sondern in einem Geflecht von Wechselwirkungen. Als Hinweis auf die Zielrichtung mögen die folgenden Beispiele dienen:

- Erhebliche Einsparungen durch die Digitalisierung des Planungsprozesses: Basis für den Effizienzgewinn sind u.a. ein standardisiertes Planungsmodell zum Austausch von Daten, eine zentrale Datenbank zur Vorhaltung der Planungsdaten beim Betreiber und eine intelligente Unterstützung mit Werkzeugen in allen Planungsphasen. Daraus folgen die Beschleunigung des Planungsprozesses, die Erhöhung der Planungsqualität durch frühe Erkennung von Fehlern und durch Fehlervermeidung an Schnittstellen sowie die Vermeidung von Nachträgen.

- Rollout der digitalen Leit- und Sicherungstechnik: Dabei kommen hochredundante Systeme mit zukunftssicheren Standardschnittstellen und integrierter, ortsunabhängiger Bedienung zum Einsatz. Die Energieversorgung wird von der Informationsübertragung getrennt und die Datennetze der Leit- und Sicherungstechnik sowie der Telekommunikation werden ebenso integriert wie die Netze der Energieversorgung. Dies wird mit einer deutlichen Reduktion der Technikstandorte verbunden sein.

- Auswertung von Echtzeitdaten auf Basis einer Diagnose- und Analyseplattform.

- Weitere Projekte: Unter anderem der Einsatz von Fiber Optic Sensing für diverse Überwachungsaufgaben und die Gründung der Plattform CYSIS für Cyber Security sicherheitskritischer Infrastrukturen.

Neu trifft Alt: Herausforderungen bei Ausbildung und Personal

Timo Schygulla (DB Netz AG) begann seinen Vortrag mit der Kernaussage: Technikwandel verändert das Berufsbild in der Leit- und Sicherungstechnik und macht ein Umdenken bei Qualifikation und Qualifizierung erforderlich.

Der demographische Wandel sowie Schwierigkeiten in der Nachfolgeplanung und Qualifizierung verursachen einen fortschreitenden Wissensverlust im Bereich der Anlagen der Leit- und Sicherungstechnik, der Telekommunikationsanlagen und der elektrischen Anlagen 50 Hz, dem entgegen gewirkt werden muss. Einerseits wird die DB Netz AG die hohe Vielfalt der Bestandstechniken noch viele Jahre im Feld haben, andererseits bringt die sukzessive Ablösung durch moderne Technik eine immer stärkere Digitalisierung und Vernetzung von Technologien mit sich. Die geänderten Anforderungen verändern das Berufsbild deutlich. Bereits heute sind zunehmend Qualifikationen aus den Bereichen Informatik, Kommunikations- und Netzwerktechnik notwendig, die zur Einstellung von Fachinformatikern statt Fachelektronikern führen. Auch bei den Außenanlagen wird die IT-Orientierung steigen. Die Mitarbeiter kommen von einem sehr begrenzten externen Markt und bedürfen einer komplexen Qualifizierung.

Eine weitere Herausforderung entsteht aus dem organisatorischen Zusammenwachsen der genannten Gewerke, das ohne begleitende Maßnahmen zur Mehrbelastung der Mitarbeiter in der Fläche führt. Eine Mehrbelastung die heute schon anhand von Kennzahlen wie Gesundheitsstand, Überstunden und Besetzung von Rufbereitschaften erkennbar ist und die ohne eine stärkere Integration der Technologien in neue Instandhaltungskonzepte weiter steigen wird. Auch hier ist eine Anpassung des Berufsbildes samt der korrespondierenden Qualifizierungsmaßnahmen notwendig.

Um überhaupt zur Qualifizierung zu kommen, sind weitere Herausforderungen zu meistern: Die Sicherstellung der notwendigen Grundqualifikation der gesuchten Mitarbeiter, ihre Rekrutierung und nachfolgend die langfristige Bindung an das Unternehmen. Insbesondere bei den langen Ausbildungsdauern zum vollständigen Erwerb aller örtlichen Verwendungsprüfungen, auch Schlüsselqualifikationen genannt, die den Mitarbeiter erst für den Einsatz in der Rufbereitschaft qualifizieren, ist dies unabdingbar. Hierbei ist auch auf die Sicherstellung von Verfügbarkeit und Qualität der notwendigen Trainingsmaßnahmen zu achten. Grundlage zum Meistern der Herausforderungen ist die Herstellung von Transparenz bezüglich der Anforderungen der Technik an die Ausbildung der Mitarbeiter. Ausgehend vom Berufsbild und einer soliden Nachführungsplanung können dann sowohl die Ausbildungsinhalte als auch alle nachgelagerten Trainingsmaßnahmen sowie deren Kapazitäten festgelegt werden.

Migration am Beispiel ESTW

Christoph Jakob (Siemens AG) verwies eingangs darauf, dass seit ca. 30 Jahren sind elektronische Stellwerke im Einsatz sind. Bei der DB AG ist inzwischen die dritte ESTW-Generation von Siemens, Simis-D, im Feld. In Summe sind über 300 ESTW-Zentralen bei der DB Netz AG und anderen Bahnen in Deutschland in Betrieb. Das Durchschnittsalter der ESTW beträgt ca. zehn Jahre, wobei schon heute 35 % der Stelleinheiten von ESTW gesteuert werden.

Der kontinuierliche Wandel im Elektroniksektor, getrieben durch Innovationen in der Halbleitertechnik und bei Industrie-Standardkomponenten, erfordert ständige Anpassungen an Hard- und Software. Darüber hinaus sind auch neue oder geänderte gesetzlichen Vorgaben zu berücksichtigen. Netzbetreiber erwarten bei Anlagenverfügbarkeiten von bis zu 50 Jahren den Erhalt der Erweiterungs- und Umbaufähigkeit nebst skalierbarem Funktionsumfang. Des Weiteren soll die Stellwerkstechnologie soweit wie möglich auf Standardkomponenten basieren bzw. selbst Standardschnittstellen erfüllen.

Um diese Anforderungen erfüllen zu können, ist nicht nur das Wissen vorzuhalten, um die Verfügbarkeit alter Technologien über einen möglichst langen Zeitraum sicherstellen zu können, sondern es sind auch Ablöseprodukte zu erarbeiten, um genau diese Technologien durch innovative Lösungen zu ersetzten oder - anders gesagt - zu migrieren. Ein weiterer entscheidender Faktor ist das Beherrschen der Obsoleszenz, die Sicherung der Verfügbarkeit von Bauteilen für die Fertigung und damit auch für die Ersatzteilversorgung. Migrationslösungen sind der Schlüssel dazu, genau diese Anforderungen zu erfüllen und die Lebensdauer von Anlagen zu verlängern. Die regelmäßige Migration von elektronischen Stellwerken bzw. deren Bestandteile ist aber nicht nur notwendig, um die Lieferfähigkeit von Ersatzlösungen zu gewährleisten, sie ermöglicht auch die Umsetzung neuer Funktionen, Einführung innovativer Technologien und gesteigerte Leistungsfähigkeit. Damit sind Migrationslösungen Schlüsselfaktor für die Systempflege und Investitionsschutz zugleich und stellen das Bindeglied zwischen Alt und Neu dar.

Ein Beispiel für eine Migration ist das Gleisfreimeldesystem FTGS. Auslöser war die eingeschränkte Verfügbarkeit von Zulieferteilen für die Fertigung des Bestandsprodukts. Zunächst wurden die am Markt noch verfügbaren Teile beschafft und eingelagert. Gleichzeitig startete die Neuentwicklung des Ablöseprodukts. Die dadurch ermöglichte Teilmigration konnte unter Beibehaltung der Außenanlage und der vorhandenen Grundschaltung durchgeführt werden. Darüber hinaus benötigt das neue Produkt weniger Platz. Auch die Migration von Bestandsstellwerken des Typs Simis-C auf den zukünftig aktuellen Stand inkl. der Einführung von Standardschnittstellen konnte in vier Phasen erreicht werden.

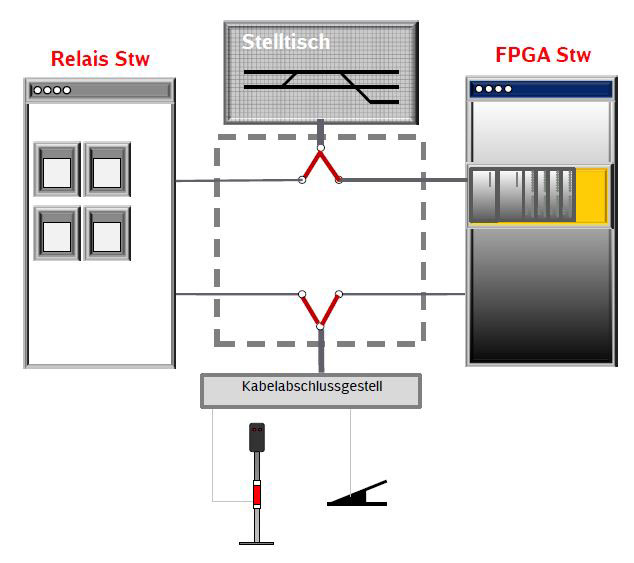

Field Programmable Gate Array

Dipl.-Ing. Roland Herzig (DB AG) ging der Frage nach, ob der Einsatz von Field Programmable Gate Arrays (FPGA) ein Ausweg aus dem durch die Technikzyklen verursachten Obsoleszenzproblem sein kann. Mit steigendem Funktionsumfang, Zentralisierung der Bedienung und Realisierungen in Rechnertechnik ist zwangsläufig die technische Komplexität der Stellwerke gestiegen. Der Einstieg in die Verwendung marktgängiger integrierter Schaltkreise bedeutete gleichzeitig den Einstieg in die Abhängigkeit von kurzfristigen Technikzyklen, die in der Leit- und Sicherungssysteme bis dahin so nicht vorhanden waren. Trotz verschiedener Vorkehrungen bei Industrie und Bahn zur Gewährleistung der Langlebigkeit von Stellwerken musste man erkennen, dass speziell im Bereich von abgekündigten CPU-Bausteinen die Ersatzlösungen sehr aufwendig waren und teilweise Neuentwicklungen nach sich zogen.

Eine kostengünstige Alternative wird in der Anwendung von FPGA gesehen. Dass dieser Baustein helfen kann, zeigen verschiedene Anwendungen bei der Signalbauindustrie. Dabei handelt es sich in erster Linie um kleinere Lösungen in Teilsystemen, mit denen Neuentwicklungen und Ersatz einzelner nicht mehr verfügbarer Schaltkreise umgesetzt wurden. Beispiele dafür sind:

- der Ersatz abgängiger Schaltkreise des Typs Motorola MC 146818 in der Baugruppe EBÜT 80 EGL und CPU-Schaltkreise des Typs 8085 sowie Realisierung der ZSB 2000-Baugruppen bei der Firma Scheidt & Bachmann,

- Einsatz in Anschaltbaugruppen für Doppelschienenschalter und in der Zählbaugruppe der Achszählung bei Pintsch Tiefenbach,

- Einsatz als Chipsatz auf Rechnerbaugruppen und als Logik auf Peripheriebaugruppen bei Siemens sowie

- in diversen Produkten bis SIL 4 bei Thales.

Die DB Netz AG verfolgt in Kooperation mit SBB und ÖBB das Projekt Teilerneuerung einer RSTW-Innenanlage auf Basis eines „FPGA-ESTW“. Hierbei soll gezeigt werden,

- dass FPGA grundsätzlich als Plattform für SIL4-Anwendungen geeignet sind,

- dass die Programmierung bzw. Implementierung der Sicherungslogik auf Basis von vorhandenen Relaisschaltungen erfolgen kann,

- dass die Transformation von Relaisschaltungen in FPGA-Software in einem SIL 4-Prozess mit FPGA-Werkzeugen möglich ist und

- dass der Ersatz durch Nachfolgebausteine kostengünstig und ohne Anpassungen der Anwendersoftware und des Baugruppendesigns erfolgen kann.

Ziel ist die funktionsgleiche Nachbildung der Innenanlage, durch die – ohne Änderung an Stelltisch, Bedienung und Außenanlage - der Stellwerkskern technisch modernisiert wird. In weiteren Schritten kann dann durch Erweiterung der FPGA-Innenanlage ein neuer Bedienplatz und eine neue Außenanlage in NeuPro-Technologie eingeführt werden.

Anmerkungen aus dem Auditorium: Die nichtflüchtigen Zustände von Relais durch FPGA im stromlosen Zustand sind nur schwer nachzubilden. Die Relaisschaltungen basieren aber stark auf derartigen Eigenschaften. Herzig führte dazu aus, dass dieses Problem gelöst sei.

Cyber-Security

Das neue IT-Sicherheitsgesetz – Herausforderungen an Transportunternehmen

Dietmar Hilke (Thales Deutschland) stelle eingangs fest: „Es gibt keine sicheren IT-Systeme mehr“. Moderne IT-Sicherheitskonzepte gehen von einem erweiterten Sicherheitsparadigma aus: Die Isolation von IT-Systemen reicht zur Absicherung nicht mehr aus, da die Systeme über die notwendigen Schnittstellen angegriffen werden. Um dieser erweiterten Bedrohungslage Rechnung zu tragen, hat der Gesetzgeber das IT-Sicherheitsgesetz erlassen. Es fokussiert auf zwei Bereiche:

- Meldepflicht für relevante Vorfälle und

- Mindestanforderungen an IT-Systeme.

Die Ausführungsvorschriften dafür werden zurzeit erarbeitet. Eine Umsetzungsfrist von zwei Jahren wird ebenso erwartet wie eine regelmäßige Überprüfung der definierten Mindestanforderungen durch die Betreiber. Weiter steht das ,,BSI Industrial Control System (ICS)" als Basis für die Mindestanforderungen an IT-Systeme im Raum.

Für den Betreiber ist der Umgang mit Sicherheit kontraproduktiv, denn operationelle Effizienz und maximale Sicherheit bilden einen Zielkonflikt. Für einen ausgewogenen Umgang mit IT-Sicherheit ist deshalb die organisatorische Trennung von IT-Sicherheit und IT-Betrieb anzustreben.

Die speziellen Ausprägungen und Anforderungen eines Industrial Control Systems unterscheiden sich von denen einer Backoffice-IT. Deshalb hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) neben dem Grundschutzkonzept das ICS-Kompendium als Basis für die Härtung industrieller Infrastrukturen geschaffen. Bei der erweiterten Bedrohungslage reicht eine Härtung der Systeme nicht aus; die aktive Überwachung der Systeme und die Bekämpfung von Angriffen werden gefordert. Zur praktischen Umsetzung dieser Aktivitäten hat Thales die ,,Blaupause IT-Sicherheit" erarbeitet:

Ein solches System kann, aber muss nicht vom Betreiber der IT-Infrastruktur implementiert und betrieben werden. Thales hat eine international vernetzte Infrastruktur realisiert, mit der die Elemente der IT-Sicherheits-Blaupause als ,,Managed Security Services" erbracht werden. So wird z.B. die sicherheitstechnische Überwachung des IT-Netzes der Produktionsumgebung durch Thales als Dienstleistung im eigenen Rechenzentrum erbracht. Nach Erkennung eines Angriffs werden die gemeinsame Bekämpfung des Angriffs und das Update der Infrastruktur organisiert. Eine weitere Möglichkeit ist die Schaffung eines brancheneigenen Managed Security Service Providers an. Dieser könnte die zur Umsetzung des IT-Sicherheitsgesetzes notwendigen Ressourcen bündeln, die speziellen Branchenanforderungen berücksichtigen und den Gesamtaufwand minimieren.

Anmerkungen aus dem Auditorium: Neben der IT-Sicherheit gibt es noch andere Sicherheitsanforderungen. Bei der Definition von Managed Services muss man sehr genau festlegen, von welcher Art der zu erbringende Service sein soll.

Die Bedeutung des IT-Sicherheitsgesetzes für Kritische Infrastrukturen am Beispiel der Bahnindustrie

Andreas Jonas (Bombardier Transportation) stellte fest, dass das Gesetz von den Betreibern sicherheitskritischer, für das Funktionieren des Gemeinwesens wichtiger Systeme und Infrastrukturen Sicherheitsmaßnahmen verlangt. Als Anbieter von Transportleistungen werden Eisenbahnverkehrs- und -infrastrukturunternehmen in die Pflicht genommen. Wegen der noch ausstehenden Rechtsverordnung ist unklar, welche Betreiber in die Pflicht genommen werden. Man geht derzeit von ca. 2.000 betroffenen Unternehmen aus. Nach derzeitigem Stand ist davon auszugehen, dass die Bahnindustrie nicht direkt einbezogen wird. Sie wird aber im Rahmen der Untersuchung von Vorfällen zur Mitwirkung verpflichtet sein und könnte ggf. auch für Schwachstellen am Produkt in Haftung genommen werden.

Das Gesetz ist keine Folge von Handlungsanweisungen zur Absicherung. Zentrales Element ist die Definition von Maßnahmen zur Verbesserung der Sicherheit und zur Begrenzung der Auswirkungen beim Eintritt eines Vorfalls. Ecktermine des BSI-Gesetzes:

- Rechtsverordnung bis Ende 2015 mit Schwellwerten.

- Binnen sechs Monaten nach Inkrafttreten der Rechtsverordnung ist eine Kontaktstelle für Kommunikationsstrukturen zur Krisenfrüherkennung, Krisenreaktion und Krisenbewältigung sowie Koordinierung der Zusammenarbeit zum Schutz der Sicherheit in der Informationstechnik Kritischer Infrastrukturen im Verbund mit der Privatwirtschaft zu benennen (§ 8 b Abs. 3 BSIG).

- Durch das BSI-Gesetz werden Betreiber Kritischer Infrastrukturen verpflichtete, zwei Jahre nach Inkrafttreten der Rechtsverordnung einen Mindeststandard an IT-Sicherheitsmaßnahmen einzuführen (§ 8 a Abs. 1 BSIG).

- Nach der Einführung eines Mindeststandards an IT-Sicherheitsmaßnahmen ist mindestens alle zwei Jahre ein Nachweis über die Erfüllung der Mindeststandards zu erbringen (§ 8 a Abs. 3 BSIG). Dieser Nachweis kann durch Sicherheitsaudits, Prüfungen und Zertifizierungen erfolgen.

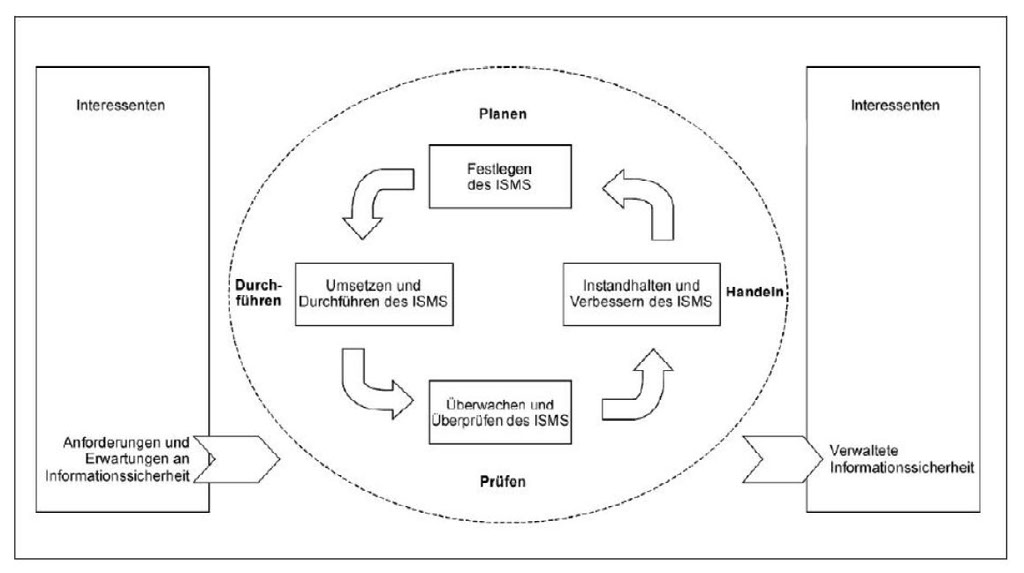

Der vom IT-Sicherheitsgesetz angestoßene Prozess wird ein kontinuierlicher sein, der laufend Schwachstellen aufdeckt und sowohl technische als auch organisatorische Verbesserungen implementiert. Das zugrunde liegende Modell wird dem in DIN 9001, 2008 beschriebenen ähnlich sein.

Beim Sicherheitskonzept müssen u.a.

- IT-Komponenten auf Stellwerksebene,

- IT- und TK-Verbindungen von der Stellwerksebene zur Betriebsleitebene,

- Fahrzeugeinrichtungen incl. der verwendeten TK-Netze (z.B. GSM-R),

- Fahrgastinformationssysteme,

- Fahrausweisverkaufs- und Buchungssysteme sowie

- Türschließsysteme

betrachtet werden.

Die Umsetzung wird mit erheblichen Prozesskosten verbunden sein. Die Kosten der Bürokratie werden für für die Verwaltung auf mehr als 15 Mio. €/a und für die Industrie auf ca. 10 Mio. €/a geschätzt. Haftungsfragen bei Nichteinhaltung sind ebenso ungeklärt, wie die europäische Harmonisierung.

Anmerkungen aus dem Auditorium: Die Bahnen erwarten Unterstützung aus der Industrie für die Erfüllung der neuen Aufgabe. Mindeststandards beziehen auf das Managementsystem, d.h. auf die Art, wie mit Security-Vorkommnissen umgegangen wird, nicht auf technische Anforderungen.

Zur Rolle der IT-Security im Bahnbetrieb

Dr. Birgit Milius (TU Braunschweig) beschäftigte sich mit den betrieblichen Aspekten der Security, die in den vorangegangenen Vorträgen nicht thematisiert wurde.

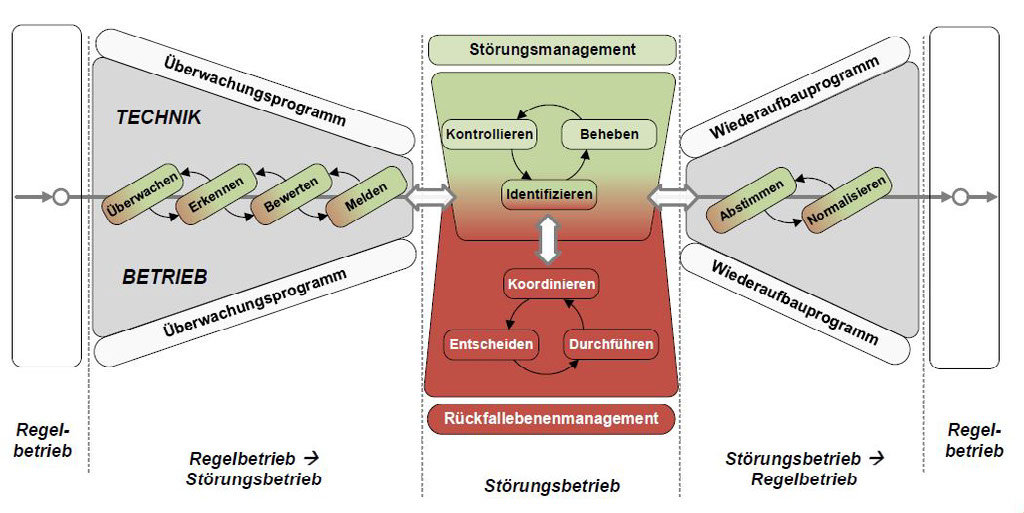

Das System Bahn besteht aus vier großen Bereichen: der Infrastruktur, den Fahrzeugen, der Leit- und Sicherungstechnik sowie dem Bahnbetrieb. Diese Systembestandteile müssen zusammenarbeiten, damit Züge fahren können. IT-Security ist für die Infrastruktur zurzeit eher von untergeordneter Bedeutung. In den Bereichen Fahrzeuge sowie Leit- und Sicherungstechnik werden Security-Fragestellungen intensiv untersucht. Das Ziel ist, erfolgreiche Angriffe zu verhindern und alle Angriffe zu erkennen. Security ist jedoch nicht Safety. Während im Allgemeinen davon ausgegangen werden kann, dass ein dauerhaft sicheres System vorliegt, kann es ein dauerhaft secures System nicht geben. Es stellt sich daher die Frage, wie auf erfolgreiche Angriffe reagiert werden muss. Diese Reaktionen müssen Teil des Bahnbetriebs sein und durch diesen abgefangen werden. Es werden Prozesse und Regeln benötigt, die mindestens:

- nicht verhinderte Angriffe abfangen,

- technisch nicht identifizierte Angriffe feststellen,

- für eine sinnvolle und zügige Informationsverteilung über die Angriffe im System sorgen und

- die auch bei unsicherem oder unbekanntem Systemzustand sicheren und hoch verfügbaren Bahnbetrieb gewährleisten.

Security als technische Eigenschaft ist nicht ausreichend! Derzeit gibt es offenbar nur geringe Aktivitäten, diese Regeln und Prozesse zu schaffen. Auch in der Eisenbahnforschung ist das Thema bisher kaum vertreten.

Die Aufgabe der Bahn ist es, den Bahnbetrieb sicher, pünktlich und wirtschaftlich durchzuführen. Maßnahmen bei tatsächlichen oder vermuteten Security-Angriffen müssen demnach darauf abzielen, den Bahnbetrieb sicher fortzuführen. Für Störungen und Unregelmäßigkeiten enthält das heutige Regelwerk Rückfallebenen. Es muss jedoch davon ausgegangen werden, dass diese nicht oder nur bedingt bei Security-Angriffen angewendet werden können, da beispielsweise die damit implizit verbundenen Voraussetzungen nicht mehr erfüllt sein könnten. Auch die Leistungsfähigkeit der Rückfallebenen muss betrachtet werden. Durch Security-Angriffe kann die Verfügbarkeit von Systemen eingeschränkt werden, ohne dass es direkt zu einer Gefährdung der Sicherheit im Bahnbetrieb kommt. Auch die heute im Regelwerk verankerten Prozesse und Verantwortlichkeiten sind zu hinterfragen. Es ist zu diskutieren, wie Triebfahrzeugführer und Fahrdienstleiter bei einem vermuteten Security-Angriff zur reagieren haben, und es sind Kriterien festzulegen, anhand derer Safety-Probleme und Security-Angriffe unterscheidbar sind.

Auf Nachfragen aus dem Auditorium wurde festgestellt, dass das betriebliche Regelwerk noch intensiv auf die Anwendbarkeit bei Security-Angriffen untersucht werden muss. Im Gegensatz zu einem Safety-Problem ist keine Aussage zur Integrität der Anzeigen und damit zu den Auswirkungen möglich.

IT-Security: Gefahrenlage in der Praxis

Daniel Schalberger (IT-Security Consultant, Syss GmbH) referierte unter dem Titel „Live Hacking – So brechen Hacker in IT-Systeme ein“. Dazu hatte er für die Demonstration verschiedener Gefahrensituationen eine spezielle Infrastruktur aus zwei miteinander vernetzten PC aufgebaut (Linux-System für die Angriffe, Windows für das Opfer), nutzte aber auch das Internet.

- Manipulation in Online-Shops: Ziel war die Preismanipulation an den im Einkaufskorb abgelegten Waren. An der dazu ausgewählten Internetseite konnte zwar der Eingriff erläutert werden, die Manipulation war aber nicht möglich.

- Angriff gegen Windows: Eine manipulierte pdf-Datei, die beim Start den etwas veralteten Adobe-Reader zum Absturz bringt, installierte auf dem Windows-PC eine Schadsoftware. Diese verband sich mit dem Rechner des Angreifers und erlaubte diesem die Steuerung des infizierten Rechners. In der Demonstration wurde die Web-Kamera des Windows-PC eingeschaltet und das Bild an den Linux-Rechner übertragen.

- USB-Trojaner: USB-Devices können sich als mehrere Geräte anmelden. Im speziellen Fall enthält das Gerät einen Speicherstick, aber aber auch eine unsichtbare automatische Tastatur. Windows bemerkt die angeschlossene Tastatur und verbindet sie mit dem Betriebssystem. So kann eine beliebige Befehlsfolge abgearbeitet und eine schädliche Wirkung entfaltet werden.

- Google Hacking: Google unterstützt neben Suchbegriffen auch sog. Suchoperatoren. Mit dem Operator filetype kann man Dateinamen mit bestimmten Erweiterungen suchen. Für die spezielle Demonstration wurde nach der Sicherungskopie einer Datenbank und dort nach der Tabelle gesucht, in der die Benutzernamen mit Passwörtern (in Form eines Hash) stehen. Die Entschlüsselung der Hashes gelang in der Demonstration problemlos.

Mit dem Operator „inurl: Warenkorb“ kann man auch nach Online-Shops suchen, die einen Warenkork verwenden. Im Rahmen dieser Demonstration gelang die Warenkorbmanipulation.

- Cross-Site Scripting: Bei unsauberer Programmierung einer Web-Site kann es möglich sein, z.B. über ein Suchfeld Java-Script-Code einzuschleusen. Mit dem entsprechenden Code sind eine Reihe von schädlichen Manipulationen möglich.

- SQL-Injektion: Diese Angriffsform nutzt die Verbindung des Web-Servers mit einer nachgelagerten SQL-Datenbank. Dort werden oft in der URL oder in Eingabefeldern Bedingungen in SQL-Form verwendet. Durch Manipulation dieser Angaben lassen sich auch schädliche SQL-Befehle ausführen.

- WLAN: Die Nutzung von WLAN-Hotspots führt bei vielen Geräten dazu, dass diese sich die Namen der bereits benutzten Hotspots merken und regelmäßig nach ihnen suchen. Mithilfe eines WLAN-Sticks am Windows-PC wurde ein WLAN aufgespannt, welches alle Anfragen positiv beantwortet. Innerhalb kurzer Zeit hatten sich viele Geräte unter den unterschiedlichsten Hotspot-Namen gemeldet.

Dipl.-Ing Dirk Krone (Dataport Hamburg), Dr. Christoph Gralla (Alstom Transport), Dr. Michael Leining und Daniel Schalberger diskutierten unter Moderation der beiden Chefredakteure von SIGNAL+DRAHT die Themen „Migration und Innovation“ sowie „Cyber-Security“. Die Diskussionspunkt werden nachstehend kurz angerissen:

Digitalisierung: Nach gemeinsamer Auffassung wird die Digitalisierung große Vorteile bringen. Davon ist nicht nur die Leit- und Sicherungstechnik betroffen. Die DB AG hat einen Ideenwettbewerb ausgerufen und 260 Initiativen zur Digitalisierung gestartet. DB Netz AG veranstaltete ein „Hackathon“, bei dem den Teilnehmern vorhandene Daten zur Verfügung gestellt werden, die diese nach eigenen Ideen weiter verarbeiten und innovative Ansätze generieren. Auch für Dataport ist Digitalisierung von Bedeutung, man geht aber sorgsam mit dem Thema um.

Big Data: Der große Datenschatz wird heute kaum genutzt. Dabei geht es um das Sammeln und das Auswerten der Daten. Bei den stationären Anlagen betrifft dies in erster Linie die für die Instandhaltung interessanten Daten. Bezüglich der IT-Sicherheit unterscheidet sich Big Data nicht von anderen IT-Systemen, weil die Gefährdung ähnlich ist.

Dänisches Modell: Die Erneuerung der kompletten Signalanlage mit einem Projekt ist sehr mutig, zumal gleichzeitig viele Umsysteme und die Betriebsordnung verändert werden. Dies wäre angesichts des Anlagenumfangs für die DB zu groß, aber eine schnellere Erneuerung in größeren Flächen (alle zwei bis drei Monate ein Netzbezirk) könnte sinnvoll sein.

ETCS-Einführung: Bei der derzeitigen Einführung könnte ETCS bei flächendeckender Einführung veraltet sein. Daher muss die Spezifikation konsequent umgesetzt und Änderungen daran müssen mit Bedacht durchgeführt werden. Komponenten mit unterschiedlichen Entwicklungsgeschwindigkeiten müssen sauber voneinander getrennt werden.

ETCS-Dialekte: Derzeit soll es bereits 50 nationale Dialekte geben. Die Industrie sieht den Standard derzeit noch nicht als gefährdet an, blickt aber mit einer gewissen Sorge auf die Dialekte. Aus Sicht der DB Netz AG müssen die Dialekte verschwinden, damit ETCS erfolgreich ist. Bahnen und Industrie müssen auf Dialekte verzichten.

HoneyTrain: Ein Honeypot ist ein IT-System, an dem man Angriffe verfolgen und analysieren kann. In der Simulation "HoneyTrain" bildete eine Sicherheitsfirma ein angebliches Zugsteuerungssystem einer U-Bahn nach und lieferte es Hackerangriffen aus. Dass ein Eisenbahnsystem simuliert wurde, war eher ein Zufall [4]. Das „Steuerungssystem“ waren genau genommen einige Server und eine SPS, die eine Modellbahn steuerte. Die DB AG war an dieser Simulation nicht beteiligt. Sie ist damit auch nicht einverstanden, da unnötig Aufmerksamkeit auf das System Bahn gelenkt wird.

IT-Sicherheitsgesetz: Bei der DB Netz AG beschäftigt man sich seit langem mit dem Thema Security Management. Dennoch sind die Auswirkungen der noch nicht abgeschlossenen Gesetzgebung unbekannt. Die TU Darmstadt und die DB AG gründen eine neue Arbeitsgruppe „Cyber Security für sicherheitskrische Infastrukturen – CYSIS“, die sich mit der IT- und Kommunikationssicherheit an der Schnittstelle von Zügen und Schienensystem beschäftigt.

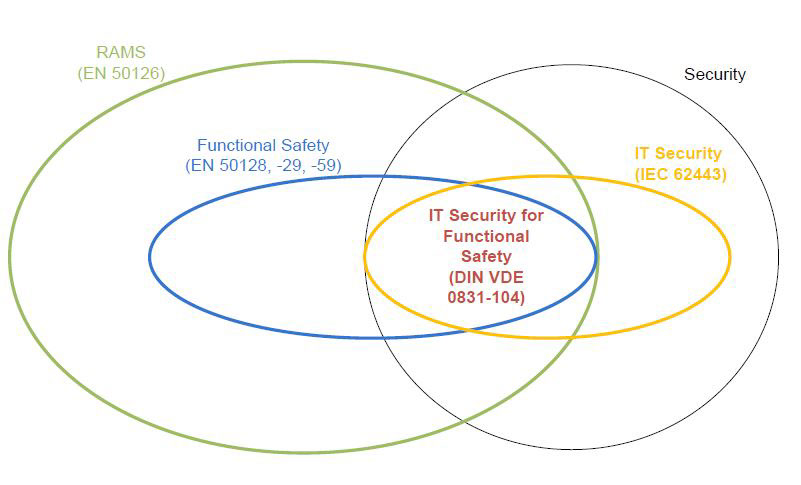

Safety meets Security – Strategien der Nachweisführung

Prof. Dr. Jens Braband (Siemens AG) zitierte Network Rail: If it's not secure, then it's not safe! Safety und Security gehören zusammen, sie haben aber unterschiedliche Ziele, Autoritäten, Terminologien und Standards. Bisher wird Security aber eher zögerlich umgesetzt, beispielsweise beim Patchen kommerzieller Betriebssysteme ohne erneute Zulassung oder bei der fehlenden Überwachung von Netzwerken auf Anomalien durch ein Service Center. Das liegt nicht an fehlenden Normen: ICE 50129 enthält Vorgaben zum Zugriffsschutz, ICE 50159-2 kümmert sich um Security in der Kommunikation, DIN V 0831-104 und DIN V 0831-102 beschäftigen sich seit Jahren mit IT-Security in der Leit- und Sicherungstechnik. Man kümmert sich derzeit nur um IT-Security for functional Safety. ICE 50129 hat schon immer das Kapitel „Betrieb mit externen Einflüssen und Zugangsschutz“. Diese Norm wird derzeit überarbeitet.

IT-Security ist nicht quantifizierbar. Die Bedrohungslage kann sich kurzfristig verändern. Deshalb gibt es keine Wahrscheinlichkeiten für den Eintritt gefährlicher Situationen, sondern Security-Level, die etwas über den Aufwand zur Absicherung bzw. zum Brechen des Systems aussagen. Die Annahme der Wahrscheinlichkeit einer Gefährdung basiert auf Vermutungen und subjektiven Einschätzungen des Anwenders. Ein Ausweg können die Prinzipien der Common Safety Methods (CSM) aufzeigen, weil ein Security-Problem zu einem Safety-Problem werden kann und die Kriterien der CSM so allgemein sind, dass man sie anwenden kann:

- Allgemein akzeptables Risiko,

- Anwendung des Standes der Technik,

- Vergleich mit Referenzsystemen und

- Risikoanalyse.

Praxisbeispiele

- Zukauf von zertifizierten Security-Komponenten: Hier kommt es darauf an, ob der zugrunde liegende Standard für den Einsatzfall akzeptiert werden kann und ob die Zertifizierung grundsätzlich anerkannt wird. Weiter muss geprüft werden, ob das Zertifikat das komplette Produkt oder nur Teile davon betrifft.

- Schutz vor Schadsoftware: Durch Patchen der Software lassen sich bekannte Angriffspunkte beseitigen, es erfordert aber jedes Mal eine erneute Zulassung. Ein Ausweg könnten vom Patchen unabhängige Safety-Argumente sein. Das ist aufwändig. Eine weitere Möglichkeit ist eine risikobasierte Abschätzung, ob man patscht oder nicht. Das kann wegen der Häufigkeit ebenfalls aufwändig sein. Schließlich kann man bei einem proprietären System geringer Verbreitung zu der Einschätzung gelangen, dass dieses vermutlich kein lohnendes Angriffsziel sein wird und dass daher nicht gepatcht werden muss.

Aus dem Auditorium wurde angemerkt, dass Angriffe auch aus dem Inneren der Systeme kommen können. Prof. Braband bestätigte das grundsätzlich, verwies aber auch auf das in den meisten Konzepte enthaltene Rollenmanagement als Hemmnis für Angriffe von innen.

Vorträge zu Spezialthemen

Neue Gesetzeslage schafft die Rolle der Prüfsachverständigen im Eisenbahnwesen

Hubert Emmerich (DB Netz AG), Joachim Stutzbach (VDB) und Katja Schmid (VDB) referierten gemeinsam über die neue Funktion, die eine Lücke in der Wahrnehmung der notwendigen Prüf- und Bewertungstätigkeiten schließt. Emmerich stellte die Sicht eines Eisenbahninfrastrukturunternehmens dar, während Stutzbach die Sicht der Industrie behandelte. Abschließend ging Schmid auf die rechtliche Situation ein. Durch die EU wurden Rollen zur Prüfung und Bewertung im Eisenbahnwesen definiert:

- Notified Body (Benannte Stelle) für Prüfungen gemäß TSI,

- Designated Body (Bestimmte Stelle) für Prüfungen gemäß notifizierten Unterlagen und

- Assessment Body (Risikobewertungsstelle) zur Bewertung eines Risikomanagementverfahrens.

Sie decken das Prüfen nicht vollständig ab. Deshalb wurde in Deutschland die Rolle des Prüfsachverständige geschaffen. Er führt im Rahmen der Infrastruktur sämtliche Prüftätigkeiten außerhalb der TSI und ggf. notifizierter Unterlagen durch und bewertet Änderungen, welche gemäß CSM-RA als nicht signifikant eingestuft wurden. Tätigkeit, Rechte und Pflichten sowie die Ernennung von Prüfsachverständigen werden zukünftig durch eine Verordnung geregelt, die bereits als Entwurf vorliegt. Danach ist die Anerkennung und die damit verbundene Prüfung Aufgabe des Eisenbahn-Bundesamtes (EBA). Eine Übergangsregelung erlaubt die Weiterarbeit der anerkannten Sachverständigen. Besonders beachtenswert sind zwei Punkte:

- Die Beschränkung des Alters für Prüfsachverständige auf 68 Jahre. Diese gleiche Grenze ist bisher in einer Verwaltungsvorschrift des EBA genannten. Auf Verordnungsbasis sind Ausnahmegenehmigungen nicht mehr so einfach erteilbar. Daher können sich die bestehenden Engpässen bei der Prüfung von Anlagen vergrößern.

- Die Aufwertung des Ergebnisses eines Prüfsachverständigen. Im Entwurf der Verordnung ist geregelt, dass für das Ergebnis der Prüfung durch Prüfsachverständige die „widerlegbare Vermutung der inhaltlichen Richtigkeit“ gilt. Dies befreit das EBA vom Ermittlungsgrundsatz, sodass Ergebnisse von Prüfsachverständigen ungeprüft für Verwaltungsakte übernommen werden können.

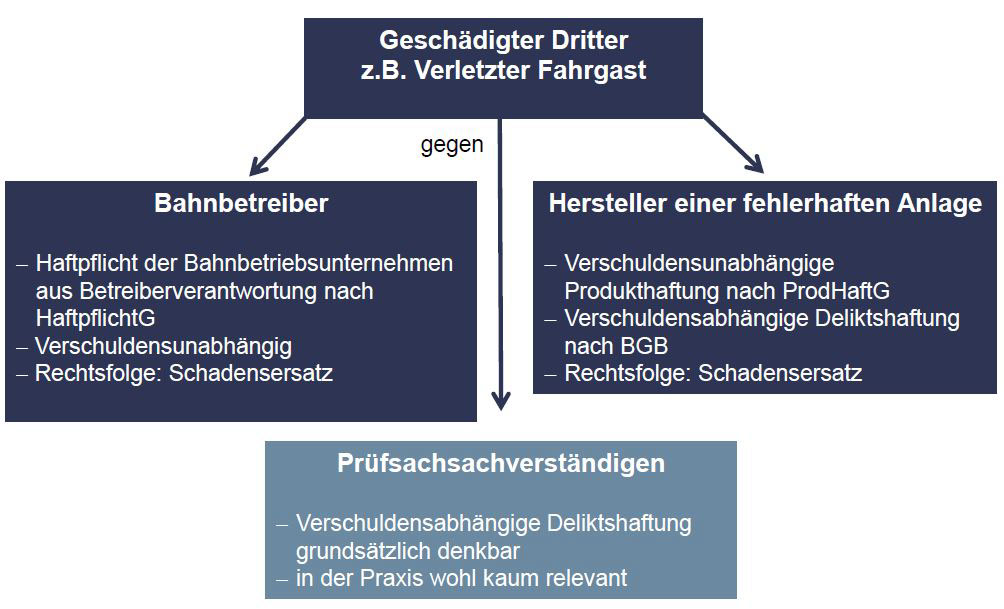

In der rechtlichen Bewertung des Entwurfes der Verordnung stellt sich insbesondere die Frage, ob deren Erlass Auswirkungen auf die persönliche Verantwortlichkeit des künftigen Prüfsachverständigen hat:

- Zivilrechtliche Haftung für Personen- und Sachschäden: Hier ist eine verschuldensabhängige Delikthaftung grundsätzlich möglich, in der Praxis aber kaum relevant. Aus der Richtigkeitsvermutung wird sich aus derzeitiger Sicht keine Änderung zulasten des Prüfsachverständigen ergeben.

- Strafrechtliche Verantwortlichkeit: Denkbar wären fahrlässige Körperverletzung oder Tötung. Auch hier ist aus der Richtigkeitsvermutung keine Änderung erkennbar.

Anmerkungen aus dem Auditorium: In der Risikobewertung wird eine Wahrscheinlichkeit von 10-3 für menschliches Versagen angenommen. Tritt der Fall tatsächlich ein, wird von Fahrlässigkeit gesprochen. Fahrlässigkeit setzt voraus, dass der Betroffene objektiv seine Sorgfaltspflicht verletzt hat. Der Passus der widerlegbaren Richtigkeitsvermutung wurde im österreichischen Eisenbahngesetz durch das Verwaltungsgericht gestrichen, weil damit notwendige behördliche Entscheidungen in den privaten Bereich verlegt werden.

Distributed Power Provision – Flexible Stromversorgung als Baustein der dezentralen Stellwerksarchitektur

Oliver Schwehn (Thales Deutschland) stellte zunächst die Frage nach den Anforderungen eines dezentralen Elements an die Energieversorgung. Eine klassische Stromversorgung hat folgende Aufgabe zu erfüllen:

- Energieverteilung: Versorgung aller Komponenten mit der benötigten Spannungsform,

- Energieerzeugung: Zur Gewährleistung einer unterbrechungsfreien Versorgung sind Batterieanlagen, Dieselgeneratoren und Umformer von Bedeutung. In der dezentralen Struktur spielen zunehmend Photovoltaik und Brennstoffzellen eine Rolle.

- Elektrische Sicherheit: Sie umfasst neben dem Personen- und Anlagenschutz auch die Rückwirkungsfreiheit für die Signalanlage.

- Überwachung: Die Einhaltung der Betriebsparameter verlangt die Überwachung und die Steuerung, deshalb kommen verstärkt Diagnosemittel zum Einsatz.

In der bisherigen Architektur wird die Energie zentral zur Verfügung gestellt. Die Verteilung an den Ort der Endverbraucher und Gewährleistung der elektrischen Sicherheit übernimmt dabei die Stellwerksanlage. Infolge der Modularisierung entsteht wegen der Installation der Controller-Einheiten im Gleisfeld eine Lücke in der Energieverteilung zwischen Quelle und Controller. Hier setzt das Konzept „Distributed Power Provision (DPP)“ für eine durchgängige Versorgungsstruktur an. Zusätzlich schafft es bei fehlender Versorgungsstruktur die Möglichkeit einer passgenauen Energieverteilung.

Eine entscheidende konzeptionelle Herausforderung bei der Realisierung stellt angesichts der größeren Distanzen die Schutztechnik dar. Heute übliche Betriebsmittel lassen sich dafür nur noch bedingt einsetzen. Da nur eine korrekt ausgelegte Schutztechnik auch die gewünschte Verfügbarkeit gewährleisten kann, hat diese auch unmittelbaren Einfluss auf die Verfügbarkeit der gesamten Stellwerksanlage. Hinzu kommt, dass entlang der Bahnstrecken zum Teil andere bahnspezifische normative Anforderungen gelten, die bei Anlagen in Stellwerksgebäuden nicht vollumfänglich erforderlich sind. Mit dem Energieverteilungskonzept Distributed Power Provision wird Thales ein umfassendes Konzept für die Energieversorgung der Feldelemente anbieten.

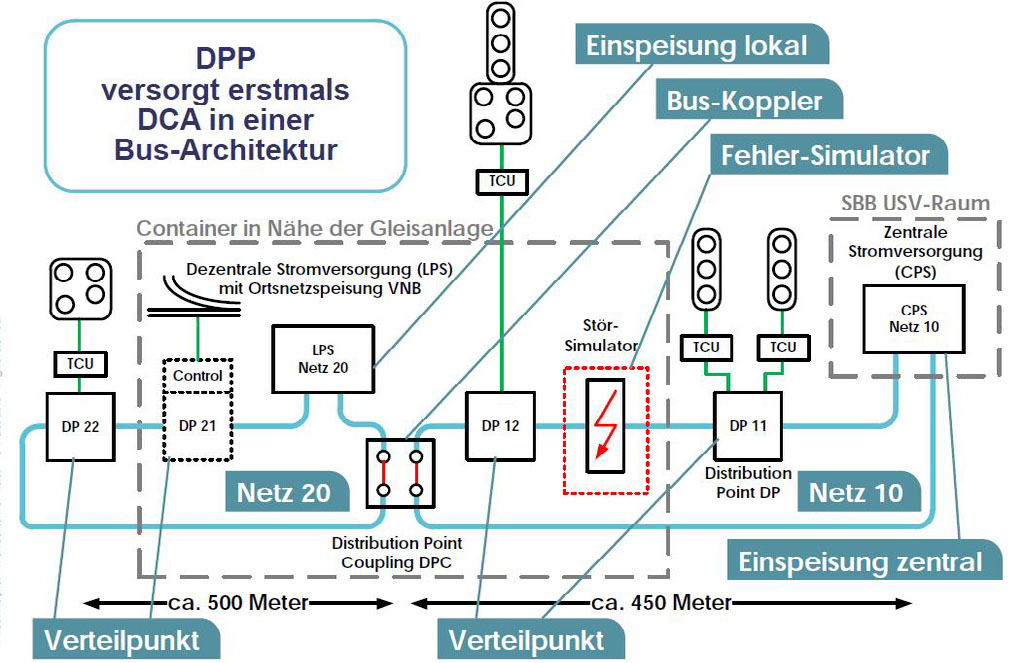

Derzeit ist ein Feldtest in Vorbereitung, der in Hinwil innerhalb der SBB-Infrastruktur aufgebaut wird. Der Testaufbau umfasst zwei Netze mit echter Verkabelung direkt am Gleis. Sie werden von zwei Einspeisungen versorgt. Verteilpunkte übernehmen die Anschaltung der zu versorgenden Einrichtungen (mehrere Lichtsignale und ein Weichensimulator). Weiter gibt es einen Buskoppler zur Verbindungder beiden Netze. Ein Fehlersimulator ermöglicht die Simulation verschiedener Störeinflüsse.

Anmerkungen aus dem Auditorium: Bei der Vielzahl der über das Netz verteilten Schaltnetzteile mit ihren negativen Kennlinien besteht die Gefahr, dass sich bei der Stromversorgung chaotische Zustände einstellen. Das Thema führt wieder in den Bereich der Security: Für den Schutz z.B. gegen Angriffe aus dem Diagnosenetz muss vermutlich auf die Ansätze im übrigen Bereich der Leit- und Sicherungstechnik zurückgegriffen werden.

Faseroptische Sensorsysteme im Bahnumfeld – Chancen und Herausforderungen

Der Inhalt dieses Vortrags von Max Schubert (DB Netz AG) war kürzlich Gegenstand eines Beitrags in SIGNAL+DRAHT. Daher wird hier auf einen Bericht verzichtet.

Schlussbetrachtung

Auch wenn die Stichworte „Herausforderungen“ und „Neu trifft Alt“ schon eine Reihe von SIGNAL+DRAHT-Kongressen beschäftigt haben, brachten die Vorträge dieses Blocks interessante Aspekte. Die Herausforderungen zeigen sich wieder einmal beim Rollout von ETCS (und auch CBTC), wobei zunehmend die Praxiserfahrungen bei der Ausstattung ganzer Netze eine Rolle spielen. Dänemark ist da ein gerne zitiertes Beispiel. Das gilt in ähnlicher Weise für die Modernisierung und die Modularisierung der Sicherungstechnik. Dass die Konservierung „alter Relaistechnik“ in FPGA etwas Luft bei der Erneuerung abgängiger Relaisstellwerke schaffen könnte, ist ein interessanter Aspekt. Die praktische Realisierbarkeit ist noch zu beweisen.

Die IT-Sicherheit war interessanterweise noch nie Thema bei einem SIGNAL+DRAHT-Kongress. Das kann nicht daran liegen, dass es in der Leit- und Sicherungstechnik keine IT gibt. Das Thema ist in diesem Sektor auch nicht unbekannt. Der Grund dafür, dass man sich plötzlich intensiv mit diesem Thema beschäftigt, liegt im neuen IT-Sicherheitsgesetz, welches die Infrastrukturbetreiber (und nicht nur sie) zwingt, die Bedrohung endlich zur Kenntnis zu nehmen und zu reagieren. Der Schutz durch proprietäre Technologie und durch die Verwendung geschlossener Netze verliert zunehmend seine Wirkung, wenn marktgängige Komponenten, Netzwerke und Betriebssysteme Eingang in die Leit- und Sicherungstechnik finden und wenn die Vernetzung von Teilsystemen bedrohlich nahe an das Internet reicht. Dass die Gefahren an Stellen lauern, an denen man es nicht für möglich gehalten hätte, hat eindrucksvoll des Live-Hacking gezeigt, wenn auch vermutlich an etlichen Stellen nur Simulation zu sehen war. Auch HoneyTrain – so unpassend man es finden mag – zeigt, dass nach Schwachstellen gesucht wird. Auch wenn das IT-Sicherheitsgesetz für die Betreiber eine aufwendige und teure Angelegenheit wird: Der Preis für einen erfolgreichen und öffentlichkeitswirksam verbreiteten Einbruch in das IT-System einer Leit- und Sicherungsanlage wäre dramatisch höher.

Der „Innovationsknaller“ kam – nicht zum ersten Mal bei einem SIGNAL+DRAHT-Kongress ganz am Ende: Fibe Optic Sensing. Eigentlich müsste man es Fiber Acustic Sensing nennen, denn es sind ja akustische Effekte, die hier zur Wirkung kommen. Die Zahl der möglichen Anwendungen erscheint unbegrenzt und nur ein Problem der geeigneten Auswertung der erfassten Daten. Welche Faszination der Vortrag ausgelöst hat, kann man vielleicht an der Zahl derer erkennen, die nach dem Vortrag das Gespräch mit dem Referenten suchten – für das Ende eines Kongresses sehr ungewöhnlich. Die spannende Frage ist, welche Anwendungen den Weg in die Praxis finden werden und wie sie mit den vielfältigen Varianten des Bahnnetzes zu vereinbaren sein werden.

Wir bedanken uns für die Unterstützung des Kongresses bei unseren Eventpartnern und den Ausstellern: